近期北區學術資訊網路中心偵測到各區網有大量的 「DNS 放大(反射)攻擊」事件發生,此事件發生原因多半為校園內的DNS伺服器的設定不良,導致被利用當成跳板來攻擊網際網路上的其它主機。煩請各位夥伴上網尋找免費的scan工具,針對port 53有開放的條件去搜尋,尋找校內存在的DNS server,並盡快檢測與修正問題,以免發生攻擊事件造成學校出口壅塞,甚至被國外單位檢舉為黑名單 IP。

DNS放大(反射)攻擊簡介

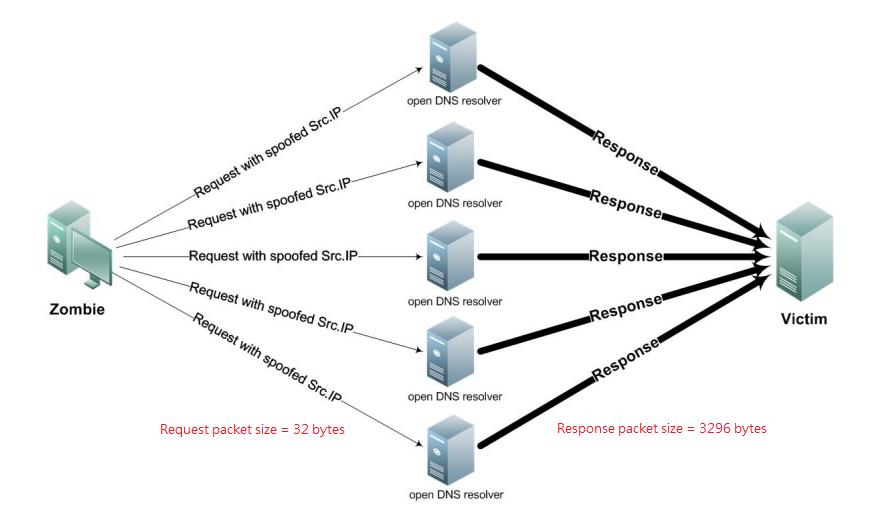

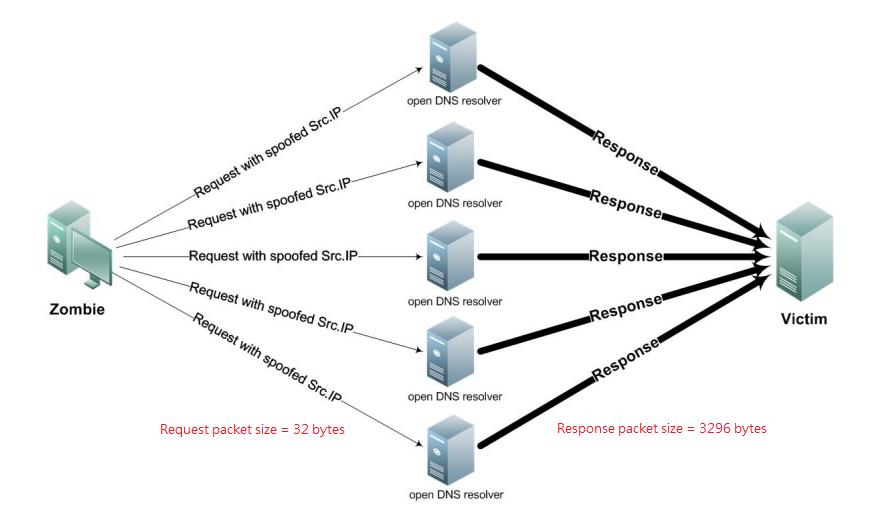

攻擊者(Attacker or Zombie)將DNS查詢封包中的Source IP偽造成Victim IP,向設定不良之Open DNS server送出大量查詢封包(small packet size),DNS server則會將大量查詢結果(big packet size)傳到Victim IP,以DDoS的方式癱瘓受害者的網路資源與主機資源。2013年三月歐洲反垃圾郵件組織Spamhaus即是遭此DDoS攻擊,攻擊流量高達300Gbps,成為目前為止最嚴重的一次DDoS攻擊。