資訊安全環境整備

通過教育版資訊安全管理制度(ISMS)認證

1.為建立完善之資訊安全管理制度,降低組織內的重要資產與資訊之風險,台北區網中心於97年 開始導入教育版ISMS制度 2.98年至102年每年皆通過教育版ISMS 第三方認證

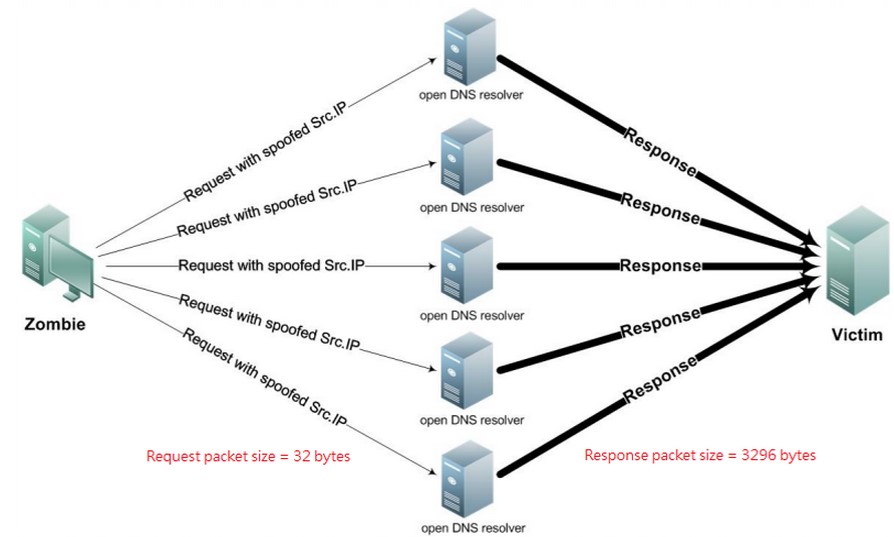

DNS amplification attack(放大攻擊)簡介

DNS amplification attack分析說明

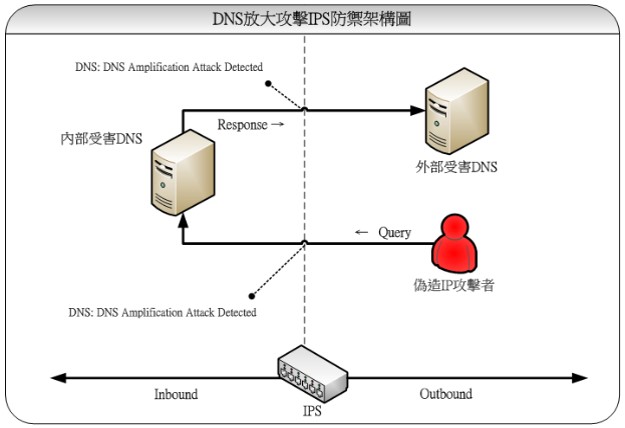

台北區網透過IPS即時監測各區網有無DNS放大攻擊事件,偵測基本架構可參考上圖

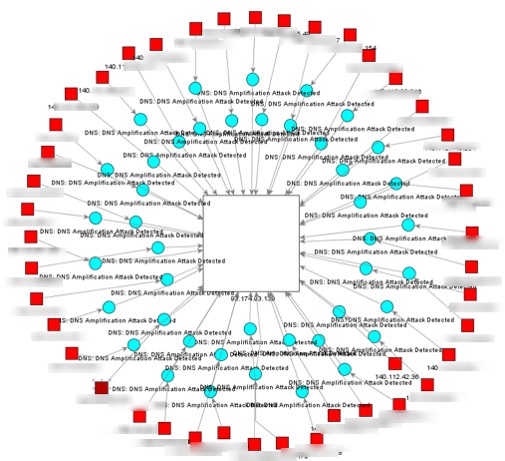

在北區ASOC 協助下,經由Arcsightg收容前端IPS資料後,進行後續的關聯分析, 便可得知攻擊拓撲圖,來了解此種攻擊行為的模式及關連性。

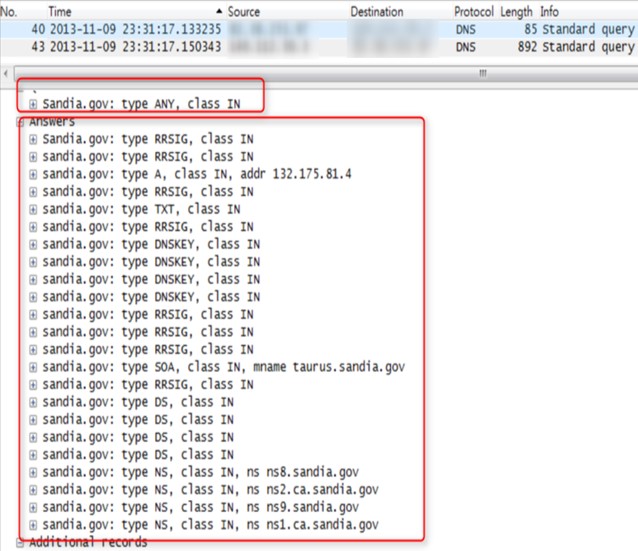

檢視IPS所偵測到的事件封包,可發現具有明確的攻擊特徵,攻擊者偽造來源後, 並針對特定domain發送大量query封包,藉此癱瘓受害主機頻寬。

DNS amplification attack 解決方案

1.在區網IPS上封鎖攻擊,並通知該校負責網管、其權責長官,並陸續協助各校DNS Server復原。 2.通知DNS管理者,並請其協助將所屬DNS修正設定 a.設定 ACL:僅允許符合ACL設定的網段進行recursive query b.設定 rate limit:限制單一 IP 在短時間內查詢次數

DNS amplification attack後續審查目前通報學校計有國中小12所,高中5所,大學2所等共19所。 台大區網DNS放大攻擊數量單日最高為18萬筆(11/4)。 至截稿前台大區網DNS放大攻擊數量已降低至83筆(11/25),約降低99.99%。